Новости

Сравнение Jira Software c другими альтернативными решениями

" ["~PREVIEW_TEXT"]=> string(112) "Сравнение Jira Software c другими альтернативными решениями

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9534" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1311 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1310 (3) { ["date"]=> string(26) "2022-12-23 11:58:42.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "121394" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6" ["FILE_NAME"]=> string(12) "news-_3_.png" ["ORIGINAL_NAME"]=> string(12) "news (3).png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "57abdd54b197b7b665953bf56c00bb74" ["~src"]=> bool(false) ["SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["UNSAFE_SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["SAFE_SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["ALT"]=> string(98) "Сравнение Jira Software: какое решение выбрать для бизнеса? " ["TITLE"]=> string(98) "Сравнение Jira Software: какое решение выбрать для бизнеса? " } ["~PREVIEW_PICTURE"]=> string(4) "9534" ["ID"]=> string(5) "11810" ["~ID"]=> string(5) "11810" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "150" ["~IBLOCK_SECTION_ID"]=> string(3) "150" ["ACTIVE_FROM"]=> string(19) "23.12.2022 16:41:00" ["~ACTIVE_FROM"]=> string(19) "23.12.2022 16:41:00" ["TIMESTAMP_X"]=> string(19) "23.12.2022 16:58:42" ["~TIMESTAMP_X"]=> string(19) "23.12.2022 16:58:42" ["DETAIL_PAGE_URL"]=> string(74) "/company/news/sravnenie-jira-software-kakoe-reshenie-vybrat-dlya-biznesa-/" ["~DETAIL_PAGE_URL"]=> string(74) "/company/news/sravnenie-jira-software-kakoe-reshenie-vybrat-dlya-biznesa-/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(10610) "Что такое Jira?

Jira — это программа для отслеживания ошибок и управления проектами. Его основная цель — помочь вам в следующем:

- Управлять Agile и Scrum командами

- Организовывать свои проектные задачи

- Отслеживать и исправлять ошибки

Вы когда-нибудь слышали о гигантах программного обеспечения, Atlassian? Atlassian — это компания, которая создала Jira еще в 2002 году и в настоящее время предлагает свое программное детище в трех отдельных пакетах:

- Jira Work Managment: основные функции управления проектами и задачами Jira для нетехнических команд (маркетинг, продажи, финансы, HR и другие).

- Jira Software: специализированная версия инструмента, созданная специально для разработчиков программного обеспечения.

- Jira Service Managment: платформа для поддержки клиентов и ИТ-специалистов. Одно из лучших решений для ITSM команд в мире.

Предстоящие изменения в Сервисах Jira

В ближайшее время Jira прекратит поддержку своих серверных лицензий, и вся поддержка этих сервисов прекратится 2 февраля 2024 года.

Фактически, они уже прекратили продажу всех серверных лицензий, предлагая теперь только облачные подписки или переход на Data center.

Что делать с серверной лицензией Jira?

Есть два варианта, если вы используете серверную лицензию Jira, вам необходимо будет перенести всю свою работу в облако Jira. К сожалению, это не тот процесс, который можно осуществить одним нажатием кнопки и вам потребуется время и специалисты для миграции в облако.

Второй вариант — это переход на лицензию Data Center, эта опция будет удобна, если у вас более 500 пользователей, и вы не готовы использовать облачные продукты.

В случае если вы задумываетесь о переходе на другую аналогичный продукт другого вендора и сравниваете решения среди альтернатив Jira, мы подготовили информацию, которая поможет выбрать вам наиболее подходящее решение для вашего бизнеса.

Сравнение Jira Software c другими альтернативными решениями

| Сравнение возможностей | Jira Software | Trello | Asana | Click up | Битрикс 24 |

| Jira предоставляет функционал управления задачами на ряду с рабочими процессами. Рабочие процессы помогают собирать команду, руководить разработкой и тестированием программного обеспечения, а также проводить его релиз. Также можно создавать собственные процессы, зависящие от типа проекта. | Trello предоставляет трехэлементную иерархию для работы над проектом, в которую входят доски, списки и карты. Создание и упорядочивание всех элементов происходит по усмотрению пользователя. Также он может назначать карты конкретным исполнителям, указывать сроки выполнения, прикреплять файлы к картам. | Asana универсальный инструмент, который помогает организовывать, отслеживать и управлять работу команды. Но главное преимущество это возможность использовать Asana для управления проектами. | ClickUp единый сервис, включающий отдельные приложения, такие как задачи, документы, электронные таблицы, отслеживание целей, ресурсы и т и даже почтовый ящик, вместе в одном месте. Это сочетание лучших приложений для повышения производительности и совместной работы. | Битрикс24 корпоративная платформа, которая объединяет управление проектами, CRM и общение в одном месте. | |

| Интеграция с внешними системами | да | да | нет | нет | да |

| Встроенная поддержка Agile Поддержка Scrum, Kanban и любых промежуточных методик | да | да | нет | да | да |

| Отслеживания задач и ошибок | да | нет | да | да | да |

| Комплексная agile-отчетность | да | нет | да | нет | да |

| Встроенные дорожные карты | да | нет | нет | да | нет |

| Визуализация данных | да | нет | да | нет | нет |

| Настраиваемый дашбоард с готовыми виджетами | да | нет | да | да | нет |

| Встроенные рабочие процессы или создание собственных процессов | да | нет | нет | да | нет |

| Простая совместная работа многофункциональных команд | да | да | да | да | нет |

| Marketplace для любых сценариев использования и процессов разработки | да | да | нет | нет | да |

| Интерфейсы REST API интеграция со всеми существующими инструментами команды) | да | да | да | да | да |

| Расширенные возможности безопасности, такие как шифрование данных при хранении | да | да | нет | нет | нет |

| Проведение встреч и ретроспектив спринтов, мозговых штурмов | нет | да | да | да | да |

| Цена за пользователя | от 7,75 USD в месяц | от 10 USD в месяц | от 10,99 USD в месяц | от 5 USD в месяц | от 24 USD в месяц |

" ["~DETAIL_TEXT"]=> string(10610) "

Что такое Jira?

Jira — это программа для отслеживания ошибок и управления проектами. Его основная цель — помочь вам в следующем:

- Управлять Agile и Scrum командами

- Организовывать свои проектные задачи

- Отслеживать и исправлять ошибки

Вы когда-нибудь слышали о гигантах программного обеспечения, Atlassian? Atlassian — это компания, которая создала Jira еще в 2002 году и в настоящее время предлагает свое программное детище в трех отдельных пакетах:

- Jira Work Managment: основные функции управления проектами и задачами Jira для нетехнических команд (маркетинг, продажи, финансы, HR и другие).

- Jira Software: специализированная версия инструмента, созданная специально для разработчиков программного обеспечения.

- Jira Service Managment: платформа для поддержки клиентов и ИТ-специалистов. Одно из лучших решений для ITSM команд в мире.

Предстоящие изменения в Сервисах Jira

В ближайшее время Jira прекратит поддержку своих серверных лицензий, и вся поддержка этих сервисов прекратится 2 февраля 2024 года.

Фактически, они уже прекратили продажу всех серверных лицензий, предлагая теперь только облачные подписки или переход на Data center.

Что делать с серверной лицензией Jira?

Есть два варианта, если вы используете серверную лицензию Jira, вам необходимо будет перенести всю свою работу в облако Jira. К сожалению, это не тот процесс, который можно осуществить одним нажатием кнопки и вам потребуется время и специалисты для миграции в облако.

Второй вариант — это переход на лицензию Data Center, эта опция будет удобна, если у вас более 500 пользователей, и вы не готовы использовать облачные продукты.

В случае если вы задумываетесь о переходе на другую аналогичный продукт другого вендора и сравниваете решения среди альтернатив Jira, мы подготовили информацию, которая поможет выбрать вам наиболее подходящее решение для вашего бизнеса.

Сравнение Jira Software c другими альтернативными решениями

| Сравнение возможностей | Jira Software | Trello | Asana | Click up | Битрикс 24 |

| Jira предоставляет функционал управления задачами на ряду с рабочими процессами. Рабочие процессы помогают собирать команду, руководить разработкой и тестированием программного обеспечения, а также проводить его релиз. Также можно создавать собственные процессы, зависящие от типа проекта. | Trello предоставляет трехэлементную иерархию для работы над проектом, в которую входят доски, списки и карты. Создание и упорядочивание всех элементов происходит по усмотрению пользователя. Также он может назначать карты конкретным исполнителям, указывать сроки выполнения, прикреплять файлы к картам. | Asana универсальный инструмент, который помогает организовывать, отслеживать и управлять работу команды. Но главное преимущество это возможность использовать Asana для управления проектами. | ClickUp единый сервис, включающий отдельные приложения, такие как задачи, документы, электронные таблицы, отслеживание целей, ресурсы и т и даже почтовый ящик, вместе в одном месте. Это сочетание лучших приложений для повышения производительности и совместной работы. | Битрикс24 корпоративная платформа, которая объединяет управление проектами, CRM и общение в одном месте. | |

| Интеграция с внешними системами | да | да | нет | нет | да |

| Встроенная поддержка Agile Поддержка Scrum, Kanban и любых промежуточных методик | да | да | нет | да | да |

| Отслеживания задач и ошибок | да | нет | да | да | да |

| Комплексная agile-отчетность | да | нет | да | нет | да |

| Встроенные дорожные карты | да | нет | нет | да | нет |

| Визуализация данных | да | нет | да | нет | нет |

| Настраиваемый дашбоард с готовыми виджетами | да | нет | да | да | нет |

| Встроенные рабочие процессы или создание собственных процессов | да | нет | нет | да | нет |

| Простая совместная работа многофункциональных команд | да | да | да | да | нет |

| Marketplace для любых сценариев использования и процессов разработки | да | да | нет | нет | да |

| Интерфейсы REST API интеграция со всеми существующими инструментами команды) | да | да | да | да | да |

| Расширенные возможности безопасности, такие как шифрование данных при хранении | да | да | нет | нет | нет |

| Проведение встреч и ретроспектив спринтов, мозговых штурмов | нет | да | да | да | да |

| Цена за пользователя | от 7,75 USD в месяц | от 10 USD в месяц | от 10,99 USD в месяц | от 5 USD в месяц | от 24 USD в месяц |

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(59) "sravnenie-jira-software-kakoe-reshenie-vybrat-dlya-biznesa-" ["~CODE"]=> string(59) "sravnenie-jira-software-kakoe-reshenie-vybrat-dlya-biznesa-" ["EXTERNAL_ID"]=> string(5) "11810" ["~EXTERNAL_ID"]=> string(5) "11810" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "23 декабря 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(98) "Сравнение Jira Software: какое решение выбрать для бизнеса? " ["PREVIEW_TEXT"]=> string(112) "

Сравнение Jira Software c другими альтернативными решениями

" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9534" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1311 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1310 (3) { ["date"]=> string(26) "2022-12-23 11:58:42.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "121394" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6" ["FILE_NAME"]=> string(12) "news-_3_.png" ["ORIGINAL_NAME"]=> string(12) "news (3).png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "57abdd54b197b7b665953bf56c00bb74" ["~src"]=> bool(false) ["SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["UNSAFE_SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["SAFE_SRC"]=> string(64) "/upload/iblock/f6f/t5tp07zvho5uybibxf3mcpz6c2v2tne6/news-_3_.png" ["ALT"]=> string(98) "Сравнение Jira Software: какое решение выбрать для бизнеса? " ["TITLE"]=> string(98) "Сравнение Jira Software: какое решение выбрать для бизнеса? " } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [1]=> array(46) { ["NAME"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" ["~NAME"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" ["PREVIEW_TEXT"]=> string(186) "Китай поделился масштабными планами по развитию VR-индустрии, которая больше похожа на метавселенную." ["~PREVIEW_TEXT"]=> string(186) "Китай поделился масштабными планами по развитию VR-индустрии, которая больше похожа на метавселенную." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9512" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1282 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1281 (3) { ["date"]=> string(26) "2022-11-30 17:30:38.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "189083" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2" ["FILE_NAME"]=> string(18) "News_-VR-China.png" ["ORIGINAL_NAME"]=> string(18) "News, VR China.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "bcb29580e3d0d6a7b320cd5483eff1c3" ["~src"]=> bool(false) ["SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["UNSAFE_SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["SAFE_SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["ALT"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" ["TITLE"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" } ["~PREVIEW_PICTURE"]=> string(4) "9512" ["ID"]=> string(5) "11795" ["~ID"]=> string(5) "11795" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "151" ["~IBLOCK_SECTION_ID"]=> string(3) "151" ["ACTIVE_FROM"]=> string(19) "21.12.2022 14:00:00" ["~ACTIVE_FROM"]=> string(19) "21.12.2022 14:00:00" ["TIMESTAMP_X"]=> string(19) "30.11.2022 22:30:38" ["~TIMESTAMP_X"]=> string(19) "30.11.2022 22:30:38" ["DETAIL_PAGE_URL"]=> string(77) "/company/news/kitay-sozdast-tekhnologiyu-imitatsii-zapakha-v-vr-prostranstve/" ["~DETAIL_PAGE_URL"]=> string(77) "/company/news/kitay-sozdast-tekhnologiyu-imitatsii-zapakha-v-vr-prostranstve/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(3000) "Правительство Китая опубликовало план развития индустрии виртуальной реальности и предложило начать исследования в области «симуляции запахов», предполагая, что пришло время для развития так называемого «Интернета запахов» (Internet of Smell, IoS).

Китай планирует к 2025 году поставлять 25 млн. VR-устройств в год. План также призывает к созданию 10 парков виртуальной реальности для исследований приложений, а также к разработке не менее 20 сценариев использования VR-технологии и 100 интегрированных VR-приложений. Китаю также нужна открытая VR-платформа для совместной работы исследователей.

Китай также призывает к широкому исследованию технологий, которые способствуют более иммерсивной VR-технологии, среди которых:

- отслеживание жестов;

- отслеживание взгляда;

- отслеживание эмоций;

- захват движения всего тела;

- иммерсивный звук;

- высокоточное понимание окружающей среды;

- 3D-реконструкция пространства;

- имитация запаха;

- виртуальное движение и прикосновения.

Интерфейс мозг-компьютер (ИМК) также находится в плане Пекина, направленном на содействие «развитию сенсорного взаимодействия в направлении натурализации и интеллекта».

Для VR-технологии Китай хочет использовать 8K дисплеи с частотой обновления 60 fps и миниатюрные 4K дисплеи. Согласно плану, смартфоны также должны быть модернизированы для работы в качестве VR-дисплеев.

Все мероприятия должны быть разработаны с прицелом на применение в искусстве, туризме, спорте, тренировках по технике безопасности в опасных условиях, таких как шахты и сложные строительные работы.

" ["~DETAIL_TEXT"]=> string(3000) "Правительство Китая опубликовало план развития индустрии виртуальной реальности и предложило начать исследования в области «симуляции запахов», предполагая, что пришло время для развития так называемого «Интернета запахов» (Internet of Smell, IoS).

Китай планирует к 2025 году поставлять 25 млн. VR-устройств в год. План также призывает к созданию 10 парков виртуальной реальности для исследований приложений, а также к разработке не менее 20 сценариев использования VR-технологии и 100 интегрированных VR-приложений. Китаю также нужна открытая VR-платформа для совместной работы исследователей.

Китай также призывает к широкому исследованию технологий, которые способствуют более иммерсивной VR-технологии, среди которых:

- отслеживание жестов;

- отслеживание взгляда;

- отслеживание эмоций;

- захват движения всего тела;

- иммерсивный звук;

- высокоточное понимание окружающей среды;

- 3D-реконструкция пространства;

- имитация запаха;

- виртуальное движение и прикосновения.

Интерфейс мозг-компьютер (ИМК) также находится в плане Пекина, направленном на содействие «развитию сенсорного взаимодействия в направлении натурализации и интеллекта».

Для VR-технологии Китай хочет использовать 8K дисплеи с частотой обновления 60 fps и миниатюрные 4K дисплеи. Согласно плану, смартфоны также должны быть модернизированы для работы в качестве VR-дисплеев.

Все мероприятия должны быть разработаны с прицелом на применение в искусстве, туризме, спорте, тренировках по технике безопасности в опасных условиях, таких как шахты и сложные строительные работы.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(62) "kitay-sozdast-tekhnologiyu-imitatsii-zapakha-v-vr-prostranstve" ["~CODE"]=> string(62) "kitay-sozdast-tekhnologiyu-imitatsii-zapakha-v-vr-prostranstve" ["EXTERNAL_ID"]=> string(5) "11795" ["~EXTERNAL_ID"]=> string(5) "11795" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "21 декабря 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" ["PREVIEW_TEXT"]=> string(186) "Китай поделился масштабными планами по развитию VR-индустрии, которая больше похожа на метавселенную." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9512" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1282 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1281 (3) { ["date"]=> string(26) "2022-11-30 17:30:38.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "189083" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2" ["FILE_NAME"]=> string(18) "News_-VR-China.png" ["ORIGINAL_NAME"]=> string(18) "News, VR China.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "bcb29580e3d0d6a7b320cd5483eff1c3" ["~src"]=> bool(false) ["SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["UNSAFE_SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["SAFE_SRC"]=> string(70) "/upload/iblock/dd9/w4qn4d925nns5q9w19b1e90als31uux2/News_-VR-China.png" ["ALT"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" ["TITLE"]=> string(111) "Китай создаст технологию «имитации запаха» в VR-пространстве" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [2]=> array(46) { ["NAME"]=> string(69) "Представлен новый зрительный имплант" ["~NAME"]=> string(69) "Представлен новый зрительный имплант" ["PREVIEW_TEXT"]=> string(145) "Устройство предназначено для лечения глазных болезней, провоцирующих слепоту." ["~PREVIEW_TEXT"]=> string(145) "Устройство предназначено для лечения глазных болезней, провоцирующих слепоту." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9510" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1262 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1234 (3) { ["date"]=> string(26) "2022-11-30 17:15:29.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "157755" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm" ["FILE_NAME"]=> string(10) "News_-.png" ["ORIGINAL_NAME"]=> string(10) "News, .png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "4375bfeae4818784431e6e35be2b409a" ["~src"]=> bool(false) ["SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["UNSAFE_SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["SAFE_SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["ALT"]=> string(69) "Представлен новый зрительный имплант" ["TITLE"]=> string(69) "Представлен новый зрительный имплант" } ["~PREVIEW_PICTURE"]=> string(4) "9510" ["ID"]=> string(5) "11794" ["~ID"]=> string(5) "11794" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "151" ["~IBLOCK_SECTION_ID"]=> string(3) "151" ["ACTIVE_FROM"]=> string(19) "14.12.2022 14:00:00" ["~ACTIVE_FROM"]=> string(19) "14.12.2022 14:00:00" ["TIMESTAMP_X"]=> string(19) "30.11.2022 22:15:29" ["~TIMESTAMP_X"]=> string(19) "30.11.2022 22:15:29" ["DETAIL_PAGE_URL"]=> string(50) "/company/news/predstavlen-novyy-zritelnyy-implant/" ["~DETAIL_PAGE_URL"]=> string(50) "/company/news/predstavlen-novyy-zritelnyy-implant/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(2466) "Science Corp., созданная бывшим главой нейрокомпании Илона Маска Максом Ходаком, представила имплант Science Eye. Он предназначен для лечения глазных болезней, провоцирующих слепоту.

Имплант представляет собой светодиодную пленку шириной два миллиметра, которая хирургически устанавливается поверх сетчатки за веком. После установки импланта пациент должен носить специальные очки со встроенными камерами и процессором. Они преобразуют изображение в простые сигналы, считываемые зрительным нервом, но не восстанавливают зрение как таковое.

Чтобы устройство работало, в глаз пациента вводят искусственный белок — он делает клетки зрительного нерва более чувствительными к свету.

Пока устройство тестировалось только на кроликах, но в ближайшие два года компания планирует приступить к испытаниям на людях. Сама операция занимает два часа, однако компания работает над тем, чтобы сократить это время вдвое.

«Мы начинаем с очень ограниченных групп пациентов с серьезными неудовлетворенными потребностями», — отметил Макс Ходак. По его словам, в будущем имплант можно будет использовать не только для устранения проблем со зрением — устройство позволит расширить возможности человека.

" ["~DETAIL_TEXT"]=> string(2466) "Science Corp., созданная бывшим главой нейрокомпании Илона Маска Максом Ходаком, представила имплант Science Eye. Он предназначен для лечения глазных болезней, провоцирующих слепоту.

Имплант представляет собой светодиодную пленку шириной два миллиметра, которая хирургически устанавливается поверх сетчатки за веком. После установки импланта пациент должен носить специальные очки со встроенными камерами и процессором. Они преобразуют изображение в простые сигналы, считываемые зрительным нервом, но не восстанавливают зрение как таковое.

Чтобы устройство работало, в глаз пациента вводят искусственный белок — он делает клетки зрительного нерва более чувствительными к свету.

Пока устройство тестировалось только на кроликах, но в ближайшие два года компания планирует приступить к испытаниям на людях. Сама операция занимает два часа, однако компания работает над тем, чтобы сократить это время вдвое.

«Мы начинаем с очень ограниченных групп пациентов с серьезными неудовлетворенными потребностями», — отметил Макс Ходак. По его словам, в будущем имплант можно будет использовать не только для устранения проблем со зрением — устройство позволит расширить возможности человека.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(35) "predstavlen-novyy-zritelnyy-implant" ["~CODE"]=> string(35) "predstavlen-novyy-zritelnyy-implant" ["EXTERNAL_ID"]=> string(5) "11794" ["~EXTERNAL_ID"]=> string(5) "11794" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "14 декабря 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(69) "Представлен новый зрительный имплант" ["PREVIEW_TEXT"]=> string(145) "Устройство предназначено для лечения глазных болезней, провоцирующих слепоту." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9510" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1262 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1234 (3) { ["date"]=> string(26) "2022-11-30 17:15:29.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "157755" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm" ["FILE_NAME"]=> string(10) "News_-.png" ["ORIGINAL_NAME"]=> string(10) "News, .png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "4375bfeae4818784431e6e35be2b409a" ["~src"]=> bool(false) ["SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["UNSAFE_SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["SAFE_SRC"]=> string(62) "/upload/iblock/6d9/57wosey1cwz5d01njx214i7p9rjr59mm/News_-.png" ["ALT"]=> string(69) "Представлен новый зрительный имплант" ["TITLE"]=> string(69) "Представлен новый зрительный имплант" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [3]=> array(46) { ["NAME"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" ["~NAME"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" ["PREVIEW_TEXT"]=> string(193) "Google объявила о бета-тесте своей системы таргетированной рекламы, ориентированной на конфиденциальность." ["~PREVIEW_TEXT"]=> string(193) "Google объявила о бета-тесте своей системы таргетированной рекламы, ориентированной на конфиденциальность." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9514" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1286 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1285 (3) { ["date"]=> string(26) "2023-01-05 09:53:37.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "131015" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c" ["FILE_NAME"]=> string(32) "News_-Google-Privacy-Sandbox.png" ["ORIGINAL_NAME"]=> string(32) "News, Google Privacy Sandbox.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "686857ce699d0188630c207fccc2657d" ["~src"]=> bool(false) ["SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["UNSAFE_SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["SAFE_SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["ALT"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" ["TITLE"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" } ["~PREVIEW_PICTURE"]=> string(4) "9514" ["ID"]=> string(5) "11796" ["~ID"]=> string(5) "11796" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "152" ["~IBLOCK_SECTION_ID"]=> string(3) "152" ["ACTIVE_FROM"]=> string(19) "13.12.2022 14:00:00" ["~ACTIVE_FROM"]=> string(19) "13.12.2022 14:00:00" ["TIMESTAMP_X"]=> string(19) "05.01.2023 14:53:37" ["~TIMESTAMP_X"]=> string(19) "05.01.2023 14:53:37" ["DETAIL_PAGE_URL"]=> string(68) "/company/news/privacy-sandbox-ot-google-stanet-dostupna-v-2023-godu/" ["~DETAIL_PAGE_URL"]=> string(68) "/company/news/privacy-sandbox-ot-google-stanet-dostupna-v-2023-godu/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(3386) "15 ноября Google объявила о том, что с начала 2023 года корпорация начнет развертывание системы Privacy Sandbox на ограниченном количестве устройств Android 13.

Песочница конфиденциальности (Privacy Sandbox) для Android — это набор технологий, которые ограничивают отслеживание пользователей, но при этом предоставляют рекламодателям надежные варианты измерения эффективности. Технология была представлена в 2019 году , и с тех пор Google совершенствовала её и готовила компоненты к предварительному развертыванию.

В начале 2023 года Google планирует развернуть бета-версию Privacy Sandbox на некоторых мобильных устройствах Android 13. Однако, предварительные версии для разработчиков будут по-прежнему выпускаться, и корпорация будет собирать обратную связь от пользователей.

Разработчикам приложений необходимо зарегистрироваться, чтобы получить доступ к системным API и работать над их интеграцией с самого начала, одновременно помогая Google на следующем этапе тестирования. Тестирование среды выполнения SDK Privacy Sandbox будет будет находиться в стадии закрытого бета-тестирования. Для участия в тестировании Google подготовила специальную страницу .

Новый набор стандартов позволит рекламным компаниям определять интересы пользователя без проведения индивидуальной идентификации. Будут учитываться общие категории интересов, например, жанр музыки, однако данные на уровне истории посещения конкретных сайтов останутся не тронутыми.

Также специалисты предлагают для предотвращения косвенной идентификации использовать метод Privacy Budget. В рамках этой техники браузер предоставляет лишь часть данных, которые рекламные сети могут использовать для идентификации. Если количество обращений к API превышает допустимый лимит, и дальнейшая выдача информации может привести к нарушению анонимности, то доступ к определённым API блокируется.

" ["~DETAIL_TEXT"]=> string(3386) "15 ноября Google объявила о том, что с начала 2023 года корпорация начнет развертывание системы Privacy Sandbox на ограниченном количестве устройств Android 13.

Песочница конфиденциальности (Privacy Sandbox) для Android — это набор технологий, которые ограничивают отслеживание пользователей, но при этом предоставляют рекламодателям надежные варианты измерения эффективности. Технология была представлена в 2019 году , и с тех пор Google совершенствовала её и готовила компоненты к предварительному развертыванию.

В начале 2023 года Google планирует развернуть бета-версию Privacy Sandbox на некоторых мобильных устройствах Android 13. Однако, предварительные версии для разработчиков будут по-прежнему выпускаться, и корпорация будет собирать обратную связь от пользователей.

Разработчикам приложений необходимо зарегистрироваться, чтобы получить доступ к системным API и работать над их интеграцией с самого начала, одновременно помогая Google на следующем этапе тестирования. Тестирование среды выполнения SDK Privacy Sandbox будет будет находиться в стадии закрытого бета-тестирования. Для участия в тестировании Google подготовила специальную страницу .

Новый набор стандартов позволит рекламным компаниям определять интересы пользователя без проведения индивидуальной идентификации. Будут учитываться общие категории интересов, например, жанр музыки, однако данные на уровне истории посещения конкретных сайтов останутся не тронутыми.

Также специалисты предлагают для предотвращения косвенной идентификации использовать метод Privacy Budget. В рамках этой техники браузер предоставляет лишь часть данных, которые рекламные сети могут использовать для идентификации. Если количество обращений к API превышает допустимый лимит, и дальнейшая выдача информации может привести к нарушению анонимности, то доступ к определённым API блокируется.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(53) "privacy-sandbox-ot-google-stanet-dostupna-v-2023-godu" ["~CODE"]=> string(53) "privacy-sandbox-ot-google-stanet-dostupna-v-2023-godu" ["EXTERNAL_ID"]=> string(5) "11796" ["~EXTERNAL_ID"]=> string(5) "11796" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(22) "13 декабря 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" ["PREVIEW_TEXT"]=> string(193) "Google объявила о бета-тесте своей системы таргетированной рекламы, ориентированной на конфиденциальность." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9514" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1286 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1285 (3) { ["date"]=> string(26) "2023-01-05 09:53:37.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "131015" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c" ["FILE_NAME"]=> string(32) "News_-Google-Privacy-Sandbox.png" ["ORIGINAL_NAME"]=> string(32) "News, Google Privacy Sandbox.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "686857ce699d0188630c207fccc2657d" ["~src"]=> bool(false) ["SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["UNSAFE_SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["SAFE_SRC"]=> string(84) "/upload/iblock/51a/s7po6ibb077eass285a77lbo01pk8y3c/News_-Google-Privacy-Sandbox.png" ["ALT"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" ["TITLE"]=> string(74) "Privacy Sandbox от Google станет доступна в 2023 году" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [4]=> array(46) { ["NAME"]=> string(71) "Почему не существует антивируса для iOS?" ["~NAME"]=> string(71) "Почему не существует антивируса для iOS?" ["PREVIEW_TEXT"]=> string(236) "Почему нет антивируса для iOS, и что представляют собой приложения Internet Security для мобильных устройств Apple от других производителей?" ["~PREVIEW_TEXT"]=> string(236) "Почему нет антивируса для iOS, и что представляют собой приложения Internet Security для мобильных устройств Apple от других производителей?" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9507" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1166 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1317 (3) { ["date"]=> string(26) "2022-12-07 15:28:15.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "121757" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe" ["FILE_NAME"]=> string(13) "News_-iOS.png" ["ORIGINAL_NAME"]=> string(13) "News, iOS.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "4502b8088c07b475bede8d32fe41f811" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["SAFE_SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["ALT"]=> string(71) "Почему не существует антивируса для iOS?" ["TITLE"]=> string(71) "Почему не существует антивируса для iOS?" } ["~PREVIEW_PICTURE"]=> string(4) "9507" ["ID"]=> string(5) "11793" ["~ID"]=> string(5) "11793" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "150" ["~IBLOCK_SECTION_ID"]=> string(3) "150" ["ACTIVE_FROM"]=> string(19) "07.12.2022 14:00:00" ["~ACTIVE_FROM"]=> string(19) "07.12.2022 14:00:00" ["TIMESTAMP_X"]=> string(19) "07.12.2022 20:28:15" ["~TIMESTAMP_X"]=> string(19) "07.12.2022 20:28:15" ["DETAIL_PAGE_URL"]=> string(59) "/company/news/pochemu-ne-sushchestvuet-antivirusa-dlya-ios/" ["~DETAIL_PAGE_URL"]=> string(59) "/company/news/pochemu-ne-sushchestvuet-antivirusa-dlya-ios/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(9632) "Вы задумывались почему в магазине Apple вы не найдете антивирусов? Это может показаться странным, но на самом деле все объясняется очень просто: Apple в принципе не допускает в App Store антивирусы, утверждая, что «компания Apple изначально проектировала платформу iOS как защищенную» и что ее операционная система не нуждается в антивирусе.Весьма самоуверенное заявление, но это не бездумный маркетинг: Apple iOS действительно спроектирована с акцентом на безопасность. Приложения в iOS выполняются в собственных песочницах — безопасных средах, которые изолируют приложения и их данные, не позволяя проводить какие-либо манипуляции с файлами других приложений или операционной системы. В iOS вредоносному приложению просто будет негде развернуться — ему нечего красть и ломать, так как оно не сможет выйти за пределы своей песочницы, где ему доступны только собственные данные. Это крайне полезная функция с точки зрения безопасности.

Также Apple разрешает устанавливать на устройства iOS приложения только из своего официального магазина App Store (если только кто-то — будь то администраторы вашей компании или злоумышленники — не воспользовался корпоративной учетной записью Enterprise Developer, чтобы при помощи средств управления мобильными устройствами [Mobile Device Management или MDM] устанавливать приложения из сторонних источников). Apple тщательно следит за тем, что она добавляет в свой магазин, и одобряет приложения только после изучения их кода. Таким образом, чтобы на iOS попало вредоносное приложение, сначала злоумышленникам надо его не только разработать, но и каким-то образом провести через официальную проверку.

Очевидно, вышесказанное распространяется только на устройства iOS без джейлбрейка (то есть на те, у которых доступ к системным данным не открыт несанкционированными Apple методами). С другой стороны, такими являются большинство iPhone и iPad — прежде всего потому, что современные версии iOS хорошо защищены и энтузиасты пока не нашли рабочий способ их взломать.

Эти же ограничения привели к тому, что для iOS попросту невозможно разработать антивирусное приложение: антивирусу для работы нужна возможность отслеживать, что делают другие приложения, и вмешиваться в случае подозрительного поведения. А из песочницы это сделать невозможно.

А как же защитные приложения, доступные в магазине App Store?

Покопавшись в App Store, можно найти различные приложения со словами «Internet Security» в названии. У всех этих приложений есть два общих признака: во-первых, это не антивирусы, и во-вторых, по этой причине под ними обнаруживается немало негативных отзывов от пользователей. Как мы уже говорили, полноценный антивирус не может работать в среде iOS. Поэтому даже если в эти приложения встроен антивирусный движок, система не разрешит им проверять другие приложения и их данные. Нередко именно на это и указывают пользователи в своих отзывах, выставляя таким продуктам низкие рейтинги.

Тогда что делают эти приложения? Они могут содержать модули защиты от фишинга и слежки, VPN-сервисы, средства родительского контроля, менеджеры паролей, блокировщики рекламы, защиту от кражи устройства или какую-то комбинацию перечисленных функций.

Это все нужные и полезные возможности, имеющие прямое отношение к теме безопасности и конфиденциальности, но называть такой сборник решением класса Internet Security некорректно, поскольку это вводит людей в заблуждение. Обычный пользователь по умолчанию считает, что ключевым компонентом любого Internet Security-решения является антивирус, а это не так. Но все перечисленные выше функции действительно полезны, поэтому не стоит про них забывать.

Как обезопасить себя в iOS

Хотя iOS разрабатывалась с прицелом на безопасность, даже такую систему нельзя считать неуязвимой. Периодически киберпреступники находят новые способы использования уязвимостей iOS или обмана специалистов Apple, проверяющих приложения.

Например, в свое время одним удалось заразить пакет разработки Xcode, чтобы созданные в нем приложения становились вредоносными без ведома разработчиков. Другие же добавили в свое приложение проверку местоположения, чтобы вредоносный код не запускался в пределах США, что позволило преступникам обойти проверку Apple и добавить свое приложение в App Store.

С учетом этого было бы неплохо иметь приложения-антивирусы для iOS, но, к сожалению, их не существует, и создать их сейчас не представляется возможным. К счастью, зловреды под iOS — крайне редкое явление, так что вероятность оказаться в числе пострадавших невелика. Но риск возрастает с установленным профилем MDM. В этом случае вашим устройством можно будет полностью удаленно управлять с сервера организации, выдавшей этот профиль. Поэтому пользователям, чьи телефоны не управляются корпорацией, на которую они работают, стоит избегать MDM-профилей — это практически главное правило безопасности в случае iOS.

Нет зловредов — нет проблем?

К сожалению, вредоносное ПО — не единственная опасность. Не стоит забывать о ряде других угроз, от которых может пострадать любой пользователь на любой системе, включая iOS. Речь идет о фишинге, спаме, перехвате передаваемых данных и так далее, не говоря уже про риск раскрытия конфиденциальных сведений. Поэтому каждому пользователю iOS важно знать азы кибербезопасности.

" ["~DETAIL_TEXT"]=> string(9632) "Вы задумывались почему в магазине Apple вы не найдете антивирусов? Это может показаться странным, но на самом деле все объясняется очень просто: Apple в принципе не допускает в App Store антивирусы, утверждая, что «компания Apple изначально проектировала платформу iOS как защищенную» и что ее операционная система не нуждается в антивирусе.Весьма самоуверенное заявление, но это не бездумный маркетинг: Apple iOS действительно спроектирована с акцентом на безопасность. Приложения в iOS выполняются в собственных песочницах — безопасных средах, которые изолируют приложения и их данные, не позволяя проводить какие-либо манипуляции с файлами других приложений или операционной системы. В iOS вредоносному приложению просто будет негде развернуться — ему нечего красть и ломать, так как оно не сможет выйти за пределы своей песочницы, где ему доступны только собственные данные. Это крайне полезная функция с точки зрения безопасности.

Также Apple разрешает устанавливать на устройства iOS приложения только из своего официального магазина App Store (если только кто-то — будь то администраторы вашей компании или злоумышленники — не воспользовался корпоративной учетной записью Enterprise Developer, чтобы при помощи средств управления мобильными устройствами [Mobile Device Management или MDM] устанавливать приложения из сторонних источников). Apple тщательно следит за тем, что она добавляет в свой магазин, и одобряет приложения только после изучения их кода. Таким образом, чтобы на iOS попало вредоносное приложение, сначала злоумышленникам надо его не только разработать, но и каким-то образом провести через официальную проверку.

Очевидно, вышесказанное распространяется только на устройства iOS без джейлбрейка (то есть на те, у которых доступ к системным данным не открыт несанкционированными Apple методами). С другой стороны, такими являются большинство iPhone и iPad — прежде всего потому, что современные версии iOS хорошо защищены и энтузиасты пока не нашли рабочий способ их взломать.

Эти же ограничения привели к тому, что для iOS попросту невозможно разработать антивирусное приложение: антивирусу для работы нужна возможность отслеживать, что делают другие приложения, и вмешиваться в случае подозрительного поведения. А из песочницы это сделать невозможно.

А как же защитные приложения, доступные в магазине App Store?

Покопавшись в App Store, можно найти различные приложения со словами «Internet Security» в названии. У всех этих приложений есть два общих признака: во-первых, это не антивирусы, и во-вторых, по этой причине под ними обнаруживается немало негативных отзывов от пользователей. Как мы уже говорили, полноценный антивирус не может работать в среде iOS. Поэтому даже если в эти приложения встроен антивирусный движок, система не разрешит им проверять другие приложения и их данные. Нередко именно на это и указывают пользователи в своих отзывах, выставляя таким продуктам низкие рейтинги.

Тогда что делают эти приложения? Они могут содержать модули защиты от фишинга и слежки, VPN-сервисы, средства родительского контроля, менеджеры паролей, блокировщики рекламы, защиту от кражи устройства или какую-то комбинацию перечисленных функций.

Это все нужные и полезные возможности, имеющие прямое отношение к теме безопасности и конфиденциальности, но называть такой сборник решением класса Internet Security некорректно, поскольку это вводит людей в заблуждение. Обычный пользователь по умолчанию считает, что ключевым компонентом любого Internet Security-решения является антивирус, а это не так. Но все перечисленные выше функции действительно полезны, поэтому не стоит про них забывать.

Как обезопасить себя в iOS

Хотя iOS разрабатывалась с прицелом на безопасность, даже такую систему нельзя считать неуязвимой. Периодически киберпреступники находят новые способы использования уязвимостей iOS или обмана специалистов Apple, проверяющих приложения.

Например, в свое время одним удалось заразить пакет разработки Xcode, чтобы созданные в нем приложения становились вредоносными без ведома разработчиков. Другие же добавили в свое приложение проверку местоположения, чтобы вредоносный код не запускался в пределах США, что позволило преступникам обойти проверку Apple и добавить свое приложение в App Store.

С учетом этого было бы неплохо иметь приложения-антивирусы для iOS, но, к сожалению, их не существует, и создать их сейчас не представляется возможным. К счастью, зловреды под iOS — крайне редкое явление, так что вероятность оказаться в числе пострадавших невелика. Но риск возрастает с установленным профилем MDM. В этом случае вашим устройством можно будет полностью удаленно управлять с сервера организации, выдавшей этот профиль. Поэтому пользователям, чьи телефоны не управляются корпорацией, на которую они работают, стоит избегать MDM-профилей — это практически главное правило безопасности в случае iOS.

Нет зловредов — нет проблем?

К сожалению, вредоносное ПО — не единственная опасность. Не стоит забывать о ряде других угроз, от которых может пострадать любой пользователь на любой системе, включая iOS. Речь идет о фишинге, спаме, перехвате передаваемых данных и так далее, не говоря уже про риск раскрытия конфиденциальных сведений. Поэтому каждому пользователю iOS важно знать азы кибербезопасности.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(44) "pochemu-ne-sushchestvuet-antivirusa-dlya-ios" ["~CODE"]=> string(44) "pochemu-ne-sushchestvuet-antivirusa-dlya-ios" ["EXTERNAL_ID"]=> string(5) "11793" ["~EXTERNAL_ID"]=> string(5) "11793" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(21) "7 декабря 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(71) "Почему не существует антивируса для iOS?" ["PREVIEW_TEXT"]=> string(236) "Почему нет антивируса для iOS, и что представляют собой приложения Internet Security для мобильных устройств Apple от других производителей?" ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9507" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1166 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1317 (3) { ["date"]=> string(26) "2022-12-07 15:28:15.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "121757" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe" ["FILE_NAME"]=> string(13) "News_-iOS.png" ["ORIGINAL_NAME"]=> string(13) "News, iOS.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "4502b8088c07b475bede8d32fe41f811" ["~src"]=> bool(false) ["SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["UNSAFE_SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["SAFE_SRC"]=> string(65) "/upload/iblock/1a8/wzesl8znu624dbyul6wpnl2ib4r8kufe/News_-iOS.png" ["ALT"]=> string(71) "Почему не существует антивируса для iOS?" ["TITLE"]=> string(71) "Почему не существует антивируса для iOS?" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [5]=> array(46) { ["NAME"]=> string(86) "Обновленный зловред возвращается спустя 3 года" ["~NAME"]=> string(86) "Обновленный зловред возвращается спустя 3 года" ["PREVIEW_TEXT"]=> string(194) "Хакеры Lazarus обновили свой инструмент для взлома банкоматов, и теперь он атакует организации по всему миру." ["~PREVIEW_TEXT"]=> string(194) "Хакеры Lazarus обновили свой инструмент для взлома банкоматов, и теперь он атакует организации по всему миру." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9505" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1301 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1303 (3) { ["date"]=> string(26) "2022-11-29 14:48:12.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "148016" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8" ["FILE_NAME"]=> string(26) "News_-Vzlom-bankomatov.png" ["ORIGINAL_NAME"]=> string(41) "News, Взлом банкоматов.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "15864cca9aca4745e41e8ab7075efa9c" ["~src"]=> bool(false) ["SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["UNSAFE_SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["SAFE_SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["ALT"]=> string(86) "Обновленный зловред возвращается спустя 3 года" ["TITLE"]=> string(86) "Обновленный зловред возвращается спустя 3 года" } ["~PREVIEW_PICTURE"]=> string(4) "9505" ["ID"]=> string(5) "11792" ["~ID"]=> string(5) "11792" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "29.11.2022 19:30:00" ["~ACTIVE_FROM"]=> string(19) "29.11.2022 19:30:00" ["TIMESTAMP_X"]=> string(19) "29.11.2022 19:48:12" ["~TIMESTAMP_X"]=> string(19) "29.11.2022 19:48:12" ["DETAIL_PAGE_URL"]=> string(66) "/company/news/obnovlennyy-zlovred-vozvrashchaetsya-spustya-3-goda/" ["~DETAIL_PAGE_URL"]=> string(66) "/company/news/obnovlennyy-zlovred-vozvrashchaetsya-spustya-3-goda/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(4090) "Согласно отчету Лаборатории Касперского , вредоносное ПО DTrack, используемое группировкой Lazarus, получило обновление и распространилось по всему миру.

Бэкдор DTrack впервые был обнаружен в 2019 году и нацелен на финансовые и энергетические организации, а также на банкоматы. DTrack позволяет киберпреступникам:

- удаленно изменять, загружать и эксфильтровать файлы;

- записывать нажатия клавиш (встроенный кейлоггер);

- создавать снимки экрана;

- собирать информацию о системе жертвы.

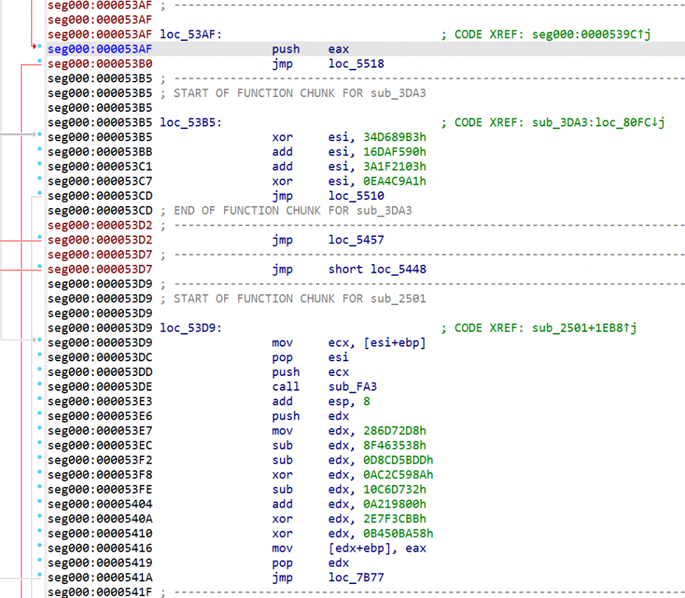

Спустя 3 года DTrack получил обновления и теперь он прячется внутри исполняемого файла с сильно запутанным кодом, который выглядит как легитимная программа. После извлечения полезной нагрузки (DLL), она загружается в «explorer.exe» с помощью обработки процесса, чтобы избежать обнаружения.

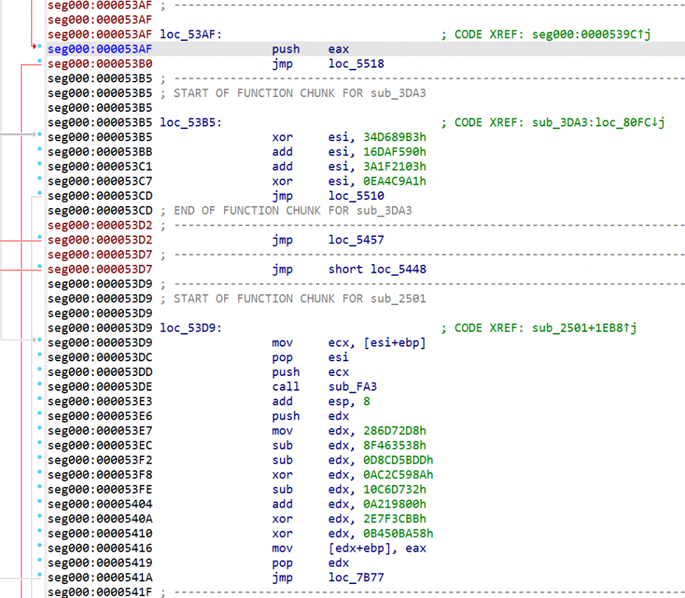

Обфусцированный код исполняемого файла

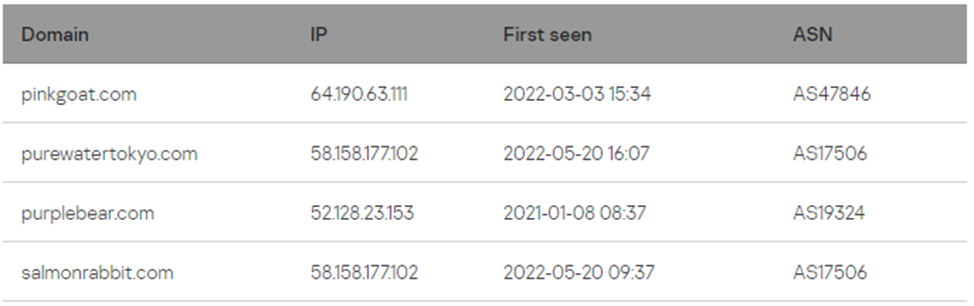

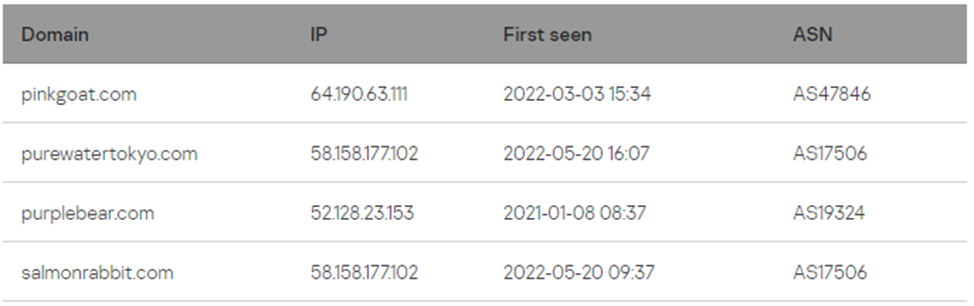

Еще одно небольшое изменение заключается в том, что вместо 6-ти C&C-серверов используются 3. Кроме того, теперь доменные имена, используемые для C&C-серверов, содержат в себе цвета и названия животных.

Исследователи Лаборатории Касперского обнаружили активность DTrack в Германии, Бразилии, Индии, Италии, Мексике, Швейцарии, Саудовской Аравии, Турции и США, что указывает на то, что DTrack распространяется на разные части мира.

Целевыми секторами являются образование, химическое производство, государственные исследовательские центры и политические организации, а также поставщики IT-услуг, коммунальных услуг и телекоммуникаций.

Ранее Microsoft заявила, что группировка Lazarus троянизирует ПО с открытым исходным кодом и использует его для создания бэкдоров в организациях из сферы технологий, обороны и медиа-развлечений. Microsoft подробно описала, как хакеры используют открытое ПО и поддельные предложения о работе, чтобы обмануть разработчиков и IT-специалистов.

" ["~DETAIL_TEXT"]=> string(4090) "Согласно отчету Лаборатории Касперского , вредоносное ПО DTrack, используемое группировкой Lazarus, получило обновление и распространилось по всему миру.

Бэкдор DTrack впервые был обнаружен в 2019 году и нацелен на финансовые и энергетические организации, а также на банкоматы. DTrack позволяет киберпреступникам:

- удаленно изменять, загружать и эксфильтровать файлы;

- записывать нажатия клавиш (встроенный кейлоггер);

- создавать снимки экрана;

- собирать информацию о системе жертвы.

Спустя 3 года DTrack получил обновления и теперь он прячется внутри исполняемого файла с сильно запутанным кодом, который выглядит как легитимная программа. После извлечения полезной нагрузки (DLL), она загружается в «explorer.exe» с помощью обработки процесса, чтобы избежать обнаружения.

Обфусцированный код исполняемого файла

Еще одно небольшое изменение заключается в том, что вместо 6-ти C&C-серверов используются 3. Кроме того, теперь доменные имена, используемые для C&C-серверов, содержат в себе цвета и названия животных.

Исследователи Лаборатории Касперского обнаружили активность DTrack в Германии, Бразилии, Индии, Италии, Мексике, Швейцарии, Саудовской Аравии, Турции и США, что указывает на то, что DTrack распространяется на разные части мира.

Целевыми секторами являются образование, химическое производство, государственные исследовательские центры и политические организации, а также поставщики IT-услуг, коммунальных услуг и телекоммуникаций.

Ранее Microsoft заявила, что группировка Lazarus троянизирует ПО с открытым исходным кодом и использует его для создания бэкдоров в организациях из сферы технологий, обороны и медиа-развлечений. Microsoft подробно описала, как хакеры используют открытое ПО и поддельные предложения о работе, чтобы обмануть разработчиков и IT-специалистов.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(51) "obnovlennyy-zlovred-vozvrashchaetsya-spustya-3-goda" ["~CODE"]=> string(51) "obnovlennyy-zlovred-vozvrashchaetsya-spustya-3-goda" ["EXTERNAL_ID"]=> string(5) "11792" ["~EXTERNAL_ID"]=> string(5) "11792" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(20) "29 ноября 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(86) "Обновленный зловред возвращается спустя 3 года" ["PREVIEW_TEXT"]=> string(194) "Хакеры Lazarus обновили свой инструмент для взлома банкоматов, и теперь он атакует организации по всему миру." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9505" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1301 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1303 (3) { ["date"]=> string(26) "2022-11-29 14:48:12.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "148016" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8" ["FILE_NAME"]=> string(26) "News_-Vzlom-bankomatov.png" ["ORIGINAL_NAME"]=> string(41) "News, Взлом банкоматов.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "15864cca9aca4745e41e8ab7075efa9c" ["~src"]=> bool(false) ["SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["UNSAFE_SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["SAFE_SRC"]=> string(78) "/upload/iblock/a1e/38t27s9ri2mp8wvuctux6av2ytncepy8/News_-Vzlom-bankomatov.png" ["ALT"]=> string(86) "Обновленный зловред возвращается спустя 3 года" ["TITLE"]=> string(86) "Обновленный зловред возвращается спустя 3 года" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [6]=> array(46) { ["NAME"]=> string(70) "WinDealer: шпион с нестандартной доставкой" ["~NAME"]=> string(70) "WinDealer: шпион с нестандартной доставкой" ["PREVIEW_TEXT"]=> string(472) "Краткое исследование вредоносного ПО WinDealer, созданное APT-группировкой LuoYu. по всей видимости, злоумышленники освоили метод атаки man-on-the-side и успешно применяют его как для доставки зловреда, так и для связи командных серверов с уже зараженными компьютерами." ["~PREVIEW_TEXT"]=> string(472) "Краткое исследование вредоносного ПО WinDealer, созданное APT-группировкой LuoYu. по всей видимости, злоумышленники освоили метод атаки man-on-the-side и успешно применяют его как для доставки зловреда, так и для связи командных серверов с уже зараженными компьютерами." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9501" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1293 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1298 (3) { ["date"]=> string(26) "2022-11-18 15:34:42.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "166762" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79" ["FILE_NAME"]=> string(19) "News_-WinDealer.png" ["ORIGINAL_NAME"]=> string(19) "News, WinDealer.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "787142384d58261421bbba908e4aab8c" ["~src"]=> bool(false) ["SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["UNSAFE_SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["SAFE_SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["ALT"]=> string(70) "WinDealer: шпион с нестандартной доставкой" ["TITLE"]=> string(70) "WinDealer: шпион с нестандартной доставкой" } ["~PREVIEW_PICTURE"]=> string(4) "9501" ["ID"]=> string(5) "11791" ["~ID"]=> string(5) "11791" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "149" ["~IBLOCK_SECTION_ID"]=> string(3) "149" ["ACTIVE_FROM"]=> string(19) "18.11.2022 17:59:14" ["~ACTIVE_FROM"]=> string(19) "18.11.2022 17:59:14" ["TIMESTAMP_X"]=> string(19) "18.11.2022 20:34:42" ["~TIMESTAMP_X"]=> string(19) "18.11.2022 20:34:42" ["DETAIL_PAGE_URL"]=> string(57) "/company/news/windealer-shpion-s-nestandartnoy-dostavkoy/" ["~DETAIL_PAGE_URL"]=> string(57) "/company/news/windealer-shpion-s-nestandartnoy-dostavkoy/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(5693) "Что такое атака man-on-the-side и для чего она используется авторами WinDealer

Атака типа man-on-the-side подразумевает, что злоумышленник каким-то образом частично контролирует канал связи, что позволяет ему читать передаваемую информацию и внедрять собственную в чужой обмен данными.

На практике это может применяться следующим образом: злоумышленники перехватывают запрос на обновление совершенно легитимной программы и подсовывают ей вместо настоящего файла измененный, содержащий зловред. Именно так, по всей видимости, WinDealer чаще всего и распространяется.

Похожую уловку злоумышленники используют и для обеспечения безопасного процесса управления зараженным компьютером. Чтобы экспертам было сложнее вычислить командный сервер, в зловреде не прописан его точный адрес. Вместо этого он обращается к случайному IP-адресу из определенного диапазона, а атакующие перехватывают запрос и отвечают на него. В отдельных случаях WinDealer пытается обращаться по адресу, который в принципе не может существовать, но благодаря методу man-on-the-side получает ответ.

По мнению наших экспертов, для того чтобы этот трюк можно было успешно провернуть атакующим необходим постоянный доступ к роутерам целой подсети или же к каким-то продвинутым инструментам на уровне интернет-провайдеров.

За кем охотится WinDealer

Подавляющее большинство целей WinDealer находится в Китае: это иностранные дипломатические организации, члены академического сообщества, или компании задействованные в оборонном, логистическом или телекоммуникационном бизнесе. Впрочем, иногда заражение инструментами APT-группировки LuoYu регистрируется и в других странах: Германии, Австрии, США, Чешской Республике, России и Индии. В последние месяцы злоумышленники также стали интересоваться другими странами Восточной Азии и их китайскими представительствами.

Чем опасен WinDealer

Если вкратце, WinDealer обладает функциональностью современного шпионского ПО, он умеет:

- манипулировать файлами и файловой системой (открывать, записывать и удалять файлы, cобирать данные о директориях и диске);

- собирать информацию об аппаратном обеспечении, сетевой конфигурации, процессах, раскладке клавиатур, установленных приложениях;

- скачивать и закачивать произвольные файлы;

- исполнять произвольные команды;

- проводить поиск по текстовым файлам и документам MS Office;

- делать снимки рабочего стола;

- сканировать локальную сеть;

- поддерживать функцию бэкдора;

- собирать данные о доступных сетях Wi-Fi (эта функция присутствовала как минимум в одном из обнаруженных нашими экспертами вариантах зловреда).

Как оставаться в безопасности

К сожалению, от атак типа man-on-the-side крайне сложно защититься на сетевом уровне. В теории может помочь постоянная связь через VPN, однако она доступна не везде. Поэтому для того, чтобы исключить заражение шпионским ПО, необходимо чтобы каждое устройство, имеющее доступ к Интернету, было обеспечено надежным защитным продуктом. Кроме того, решения класса EDR могут помочь выявить аномалии и остановить атаку на раннем этапе.

" ["~DETAIL_TEXT"]=> string(5693) "Что такое атака man-on-the-side и для чего она используется авторами WinDealer

Атака типа man-on-the-side подразумевает, что злоумышленник каким-то образом частично контролирует канал связи, что позволяет ему читать передаваемую информацию и внедрять собственную в чужой обмен данными.

На практике это может применяться следующим образом: злоумышленники перехватывают запрос на обновление совершенно легитимной программы и подсовывают ей вместо настоящего файла измененный, содержащий зловред. Именно так, по всей видимости, WinDealer чаще всего и распространяется.

Похожую уловку злоумышленники используют и для обеспечения безопасного процесса управления зараженным компьютером. Чтобы экспертам было сложнее вычислить командный сервер, в зловреде не прописан его точный адрес. Вместо этого он обращается к случайному IP-адресу из определенного диапазона, а атакующие перехватывают запрос и отвечают на него. В отдельных случаях WinDealer пытается обращаться по адресу, который в принципе не может существовать, но благодаря методу man-on-the-side получает ответ.

По мнению наших экспертов, для того чтобы этот трюк можно было успешно провернуть атакующим необходим постоянный доступ к роутерам целой подсети или же к каким-то продвинутым инструментам на уровне интернет-провайдеров.

За кем охотится WinDealer

Подавляющее большинство целей WinDealer находится в Китае: это иностранные дипломатические организации, члены академического сообщества, или компании задействованные в оборонном, логистическом или телекоммуникационном бизнесе. Впрочем, иногда заражение инструментами APT-группировки LuoYu регистрируется и в других странах: Германии, Австрии, США, Чешской Республике, России и Индии. В последние месяцы злоумышленники также стали интересоваться другими странами Восточной Азии и их китайскими представительствами.

Чем опасен WinDealer

Если вкратце, WinDealer обладает функциональностью современного шпионского ПО, он умеет:

- манипулировать файлами и файловой системой (открывать, записывать и удалять файлы, cобирать данные о директориях и диске);

- собирать информацию об аппаратном обеспечении, сетевой конфигурации, процессах, раскладке клавиатур, установленных приложениях;

- скачивать и закачивать произвольные файлы;

- исполнять произвольные команды;

- проводить поиск по текстовым файлам и документам MS Office;

- делать снимки рабочего стола;

- сканировать локальную сеть;

- поддерживать функцию бэкдора;

- собирать данные о доступных сетях Wi-Fi (эта функция присутствовала как минимум в одном из обнаруженных нашими экспертами вариантах зловреда).

Как оставаться в безопасности

К сожалению, от атак типа man-on-the-side крайне сложно защититься на сетевом уровне. В теории может помочь постоянная связь через VPN, однако она доступна не везде. Поэтому для того, чтобы исключить заражение шпионским ПО, необходимо чтобы каждое устройство, имеющее доступ к Интернету, было обеспечено надежным защитным продуктом. Кроме того, решения класса EDR могут помочь выявить аномалии и остановить атаку на раннем этапе.

" ["DETAIL_TEXT_TYPE"]=> string(4) "html" ["~DETAIL_TEXT_TYPE"]=> string(4) "html" ["PREVIEW_TEXT_TYPE"]=> string(4) "html" ["~PREVIEW_TEXT_TYPE"]=> string(4) "html" ["LANG_DIR"]=> string(1) "/" ["~LANG_DIR"]=> string(1) "/" ["CODE"]=> string(42) "windealer-shpion-s-nestandartnoy-dostavkoy" ["~CODE"]=> string(42) "windealer-shpion-s-nestandartnoy-dostavkoy" ["EXTERNAL_ID"]=> string(5) "11791" ["~EXTERNAL_ID"]=> string(5) "11791" ["IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["~IBLOCK_TYPE_ID"]=> string(17) "nt_magnet_content" ["IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["~IBLOCK_CODE"]=> string(17) "nt_magnet_news_s1" ["IBLOCK_EXTERNAL_ID"]=> NULL ["~IBLOCK_EXTERNAL_ID"]=> NULL ["LID"]=> string(2) "s1" ["~LID"]=> string(2) "s1" ["EDIT_LINK"]=> NULL ["DELETE_LINK"]=> NULL ["DISPLAY_ACTIVE_FROM"]=> string(20) "18 ноября 2022" ["FIELDS"]=> array(3) { ["NAME"]=> string(70) "WinDealer: шпион с нестандартной доставкой" ["PREVIEW_TEXT"]=> string(472) "Краткое исследование вредоносного ПО WinDealer, созданное APT-группировкой LuoYu. по всей видимости, злоумышленники освоили метод атаки man-on-the-side и успешно применяют его как для доставки зловреда, так и для связи командных серверов с уже зараженными компьютерами." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9501" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1293 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1298 (3) { ["date"]=> string(26) "2022-11-18 15:34:42.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "166762" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79" ["FILE_NAME"]=> string(19) "News_-WinDealer.png" ["ORIGINAL_NAME"]=> string(19) "News, WinDealer.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "787142384d58261421bbba908e4aab8c" ["~src"]=> bool(false) ["SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["UNSAFE_SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["SAFE_SRC"]=> string(71) "/upload/iblock/266/mrrs0wlslis9w8d9iv63oe92xew20b79/News_-WinDealer.png" ["ALT"]=> string(70) "WinDealer: шпион с нестандартной доставкой" ["TITLE"]=> string(70) "WinDealer: шпион с нестандартной доставкой" } } ["DISPLAY_PROPERTIES"]=> array(0) { } ["IPROPERTY_VALUES"]=> array(0) { } } [7]=> array(46) { ["NAME"]=> string(102) "Google выплатит около $400 млн из-за отслеживания геолокации" ["~NAME"]=> string(102) "Google выплатит около $400 млн из-за отслеживания геолокации" ["PREVIEW_TEXT"]=> string(113) "На компанию подали в суд представители 40 американских штатов." ["~PREVIEW_TEXT"]=> string(113) "На компанию подали в суд представители 40 американских штатов." ["PREVIEW_PICTURE"]=> array(19) { ["ID"]=> string(4) "9499" ["TIMESTAMP_X"]=> object(Bitrix\Main\Type\DateTime)#1329 (2) { ["userTimeEnabled":protected]=> bool(true) ["value":protected]=> object(DateTime)#1330 (3) { ["date"]=> string(26) "2022-11-17 17:34:41.000000" ["timezone_type"]=> int(3) ["timezone"]=> string(3) "UTC" } } ["MODULE_ID"]=> string(6) "iblock" ["HEIGHT"]=> string(3) "400" ["WIDTH"]=> string(3) "600" ["FILE_SIZE"]=> string(6) "116682" ["CONTENT_TYPE"]=> string(9) "image/png" ["SUBDIR"]=> string(43) "iblock/c83/1i186740v9oy580l7i56tkgivvruqpji" ["FILE_NAME"]=> string(30) "News_-Google_-geolokatsiya.png" ["ORIGINAL_NAME"]=> string(38) "News, Google, геолокация.png" ["DESCRIPTION"]=> string(0) "" ["HANDLER_ID"]=> NULL ["EXTERNAL_ID"]=> string(32) "6342223b4e3f2a4bf24ddc8a562a2ecb" ["~src"]=> bool(false) ["SRC"]=> string(82) "/upload/iblock/c83/1i186740v9oy580l7i56tkgivvruqpji/News_-Google_-geolokatsiya.png" ["UNSAFE_SRC"]=> string(82) "/upload/iblock/c83/1i186740v9oy580l7i56tkgivvruqpji/News_-Google_-geolokatsiya.png" ["SAFE_SRC"]=> string(82) "/upload/iblock/c83/1i186740v9oy580l7i56tkgivvruqpji/News_-Google_-geolokatsiya.png" ["ALT"]=> string(102) "Google выплатит около $400 млн из-за отслеживания геолокации" ["TITLE"]=> string(102) "Google выплатит около $400 млн из-за отслеживания геолокации" } ["~PREVIEW_PICTURE"]=> string(4) "9499" ["ID"]=> string(5) "11790" ["~ID"]=> string(5) "11790" ["IBLOCK_ID"]=> string(2) "27" ["~IBLOCK_ID"]=> string(2) "27" ["IBLOCK_SECTION_ID"]=> string(3) "152" ["~IBLOCK_SECTION_ID"]=> string(3) "152" ["ACTIVE_FROM"]=> string(10) "17.11.2022" ["~ACTIVE_FROM"]=> string(10) "17.11.2022" ["TIMESTAMP_X"]=> string(19) "17.11.2022 22:34:41" ["~TIMESTAMP_X"]=> string(19) "17.11.2022 22:34:41" ["DETAIL_PAGE_URL"]=> string(77) "/company/news/google-vyplatit-okolo-400-mln-iz-za-otslezhivaniya-geolokatsii/" ["~DETAIL_PAGE_URL"]=> string(77) "/company/news/google-vyplatit-okolo-400-mln-iz-za-otslezhivaniya-geolokatsii/" ["LIST_PAGE_URL"]=> string(14) "/company/news/" ["~LIST_PAGE_URL"]=> string(14) "/company/news/" ["DETAIL_TEXT"]=> string(3163) "Компания Google согласилась выплатить компенсацию в размере $391,5 млн для урегулирования коллективного иска генеральных прокуроров 40 американских штатов. Об этом сообщило агентство Associated Press. Авторы иска доказали, что Google продолжала собирать данные о геолокации пользователей после того, как они отказались от отслеживания.

«Это урегулирование иска на 391,5 миллиона долларов является исторической победой для потребителей в эпоху растущей зависимости от технологий. Данные о местоположении являются одной из наиболее конфиденциальных и ценных персональных данных, которые собирает Google», — отметил генпрокурор штата Коннектикут Уильям Тонг.

В 2018 году агентство Associated Press сообщало, что многие сервисы Google, которые работают на устройствах Android и которыми пользуются владельцы iPhone, хранят данные о местоположении даже в случае использования настроек конфиденциальности, которые запрещают Google это делать. В общей сложности эта проблема затронула примерно 2 млрд пользователей устройств с операционной системой Android, и сотни миллионов пользователей iPhone по всему миру, которые используют Google для карт или поиска.

Генеральный прокурор заявил, что Google вводил пользователей в заблуждение относительно своей практики отслеживания местоположения по крайней мере с 2014 года.

Обвинение настояло, что даже незначительный объём данных о геолокации позволяет раскрыть личность и распорядок дня пользователей. Эти данные Тонг считает ключевой частью цифрового рекламного бизнеса Google, поскольку компания использует сведения для таргетирования объявлений.

Теперь, в рамках соглашения, Google пообещал сделать свои действия, связанные с местонахождением, более прозрачными для пользователей.

" ["~DETAIL_TEXT"]=> string(3163) "Компания Google согласилась выплатить компенсацию в размере $391,5 млн для урегулирования коллективного иска генеральных прокуроров 40 американских штатов. Об этом сообщило агентство Associated Press. Авторы иска доказали, что Google продолжала собирать данные о геолокации пользователей после того, как они отказались от отслеживания.

«Это урегулирование иска на 391,5 миллиона долларов является исторической победой для потребителей в эпоху растущей зависимости от технологий. Данные о местоположении являются одной из наиболее конфиденциальных и ценных персональных данных, которые собирает Google», — отметил генпрокурор штата Коннектикут Уильям Тонг.

В 2018 году агентство Associated Press сообщало, что многие сервисы Google, которые работают на устройствах Android и которыми пользуются владельцы iPhone, хранят данные о местоположении даже в случае использования настроек конфиденциальности, которые запрещают Google это делать. В общей сложности эта проблема затронула примерно 2 млрд пользователей устройств с операционной системой Android, и сотни миллионов пользователей iPhone по всему миру, которые используют Google для карт или поиска.

Генеральный прокурор заявил, что Google вводил пользователей в заблуждение относительно своей практики отслеживания местоположения по крайней мере с 2014 года.

Обвинение настояло, что даже незначительный объём данных о геолокации позволяет раскрыть личность и распорядок дня пользователей. Эти данные Тонг считает ключевой частью цифрового рекламного бизнеса Google, поскольку компания использует сведения для таргетирования объявлений.

Теперь, в рамках соглашения, Google пообещал сделать свои действия, связанные с местонахождением, более прозрачными для пользователей.